Sommarens cyberattack mot Coop resulterade i att livsmedelskedjans butiker tvingades stänga i drygt en vecka med över 100 miljoner kronor i förlorade intäkter som följd. Många menar att händelsen tjänat som en väckarklocka för hur sårbara företag och organisationer är för olika cyberattacker.

Sverige är ett av världens mest digitaliserade länder – samtidigt lämnar cybersäkerheten betydligt mer att önska. I det globala National Cybersecurity Index som mäter länders motståndskraft halkade Sverige i år ned till plats 44 från förra årets plats 32.

Ett problem är hur samordningen för en förbättrad cybersäkerhet ska organiseras. Det menar Pontus Johnson, professor på KTH som leder arbetet med att etablera ett nationellt forskningscenter för cyberförsvar.

– Regeringen har insett att det här är ett problem och därför upprättat det Nationella Cybersäkerhetscentret som ska försöka samordna berörda myndigheter och organisationer. Men det arbetet har precis börjat, säger han.

Pontus Johnson konstaterar att hoten ökat kraftigt de senaste åren när både stater och kriminella organisationer mobiliserar offensiva cyberarméer. I det sammanhanget är den svenska cybersäkerheten låg, menar han.

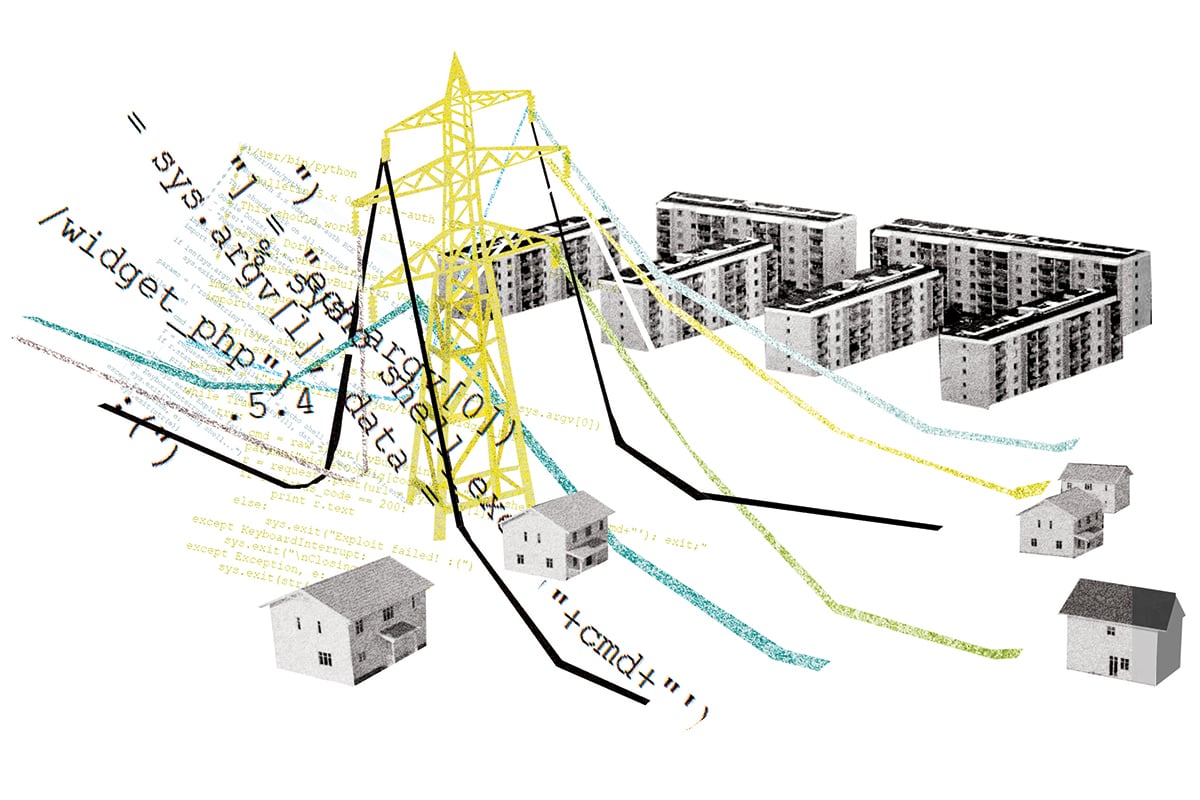

– Det är häpnadsväckande hur många svagheter det finns i de system som vi förlitar oss på. Tidigare fanns det luftgap mellan de kritiska systemen och internet. Dessa har försvunnit, vilket resulterat i en situation där mycket värdefull information förvaltas av mer eller mindre oskyddade uppkopplade system, säger Pontus Johnson.

Cyberangrepp vore inte ett problem om det gick att bygga helt säkra system, men det är idag omöjligt, fortsätter han. Det finns dock en rad relativt enkla åtgärder som systemförvaltare kan vidta. Det handlar om att göra regelbundna uppdateringar, att installera brandväggar och se till att kryptera känslig information samt att använda säkra lösenord och användarnamn.

– Det är lågt hängande frukter för angripare som kan plockas bort utan större ansträngning, men ofta missar man även det. Tyvärr ser jag ständigt exempel på genant dålig cyberhygien bland företag och organisationer, konstaterar Pontus Johnson.

Men spelplanen är ojämn och försvararna ligger i underläge, uppger cybersäkerhetsspecialisten Jonas Lejon som driver företaget Triop och bloggen Kryptera.se.

– Försvararna kanske har fler hundra olika saker som de måste hålla koll på medan en angripare bara behöver hitta en eller två ingångar. Det handlar om att minimera riskerna och göra det kostsamt för dem som vill ta sig in.

Lyckligtvis har det svenska energisystemet varit förskonat från större angrepp men Emma Johansson, ansvarig för säkerhetsfrågor på Energiföretagen, berättar att angreppen ökar. Det är vanligt med ”läckande” mjukvara och flera energiföretag drabbades till exempel av cyberangreppet mot Coop i somras berättar hon.

– Det berodde just på att man har samma mjukvaruleverantör. Men det handlade om it-systemen och de här företagen kunde fortfarande leverera och distribuera energi. Om det sker ett angrepp mot de operationella systemen kan det dock få allvarliga effekter eftersom elleveranserna kan slås ut.

Ett framgångsrikt cyberangrepp på det svenska energisystemet skulle få allvarliga konsekvenser, menar Pontus Johnson.

– Det beror så klart på omfattningen men det är bland det värsta som kan drabba samhället eftersom det riskerar att få dominoeffekter. Alla verksamheter är beroende av el.

Ola Rådh, cyber security manager på Ellevio, tror att angreppen troligen kommer att öka framöver. Idag ser Ellevio inte en direkt ökning, men att angreppen blir mer komplexa, avancerade och antagligen alltmer inriktade mot specifika branscher som till exempel energi- och elnätsföretag.

– Det ökar kraven på oss att kunna hantera dem snabbt och effektivt. Vi arbetar ständigt med åtgärder för att förhindra intrång och angrepp. Det finns alltid risker men vi arbetar proaktivt med att kontinuerligt öka säkerheten i vår it-miljö, säger Ola Rådh.

Det är häpnadsväckande hur många svagheter det finns i de system som vi förlitar oss på.Pontus Johnson, professor, KTH

Utvecklingen har fått både EU och Sverige att reagera och flera initiativ är på gång. I juli kom slutbetänkandet för den svenska cybersäkerhetsutredningen, som nu bereds av Regeringskansliet.

EU presenterade i december 2020 en ny cybersäkerhetstrategi där NIS-direktivet från 2016, som vänder sig till leverantörer av samhällsviktiga tjänster, uppdateras till NIS 2.0. Här ingår ett särskilt direktiv för kritiska enheters operationella funktion, det så kallade CER-direktivet.

Fler sektorer omfattas i NIS 2.0 och högre krav ställs på återrapportering av incidenter, utrustning och leverantörskedjor. Fjärrvärme och fjärrkyla blir en egen undersektor inom energisektorn och högre krav på tillsyn sätts för kritiska enheter.

Energimyndigheten är tillsynsmyndighet och i våras trädde myndighetens föreskrifter för energisektorn kopplade till det existerande direktivet i kraft.

Titti Norlin, chef på enheten robusta energisystem, säger att man följer arbetet med NIS 2.0 och kommer att presentera nya föreskrifter när den nya förordningen är på plats.

– Vår uppgift är bland annat att ge de energiaktörer som berörs av direktivet vägledning om hur de ska uppfylla direktivet men det är upp till företagen själva att identifiera om de berörs och anmäla det till oss. Det ligger i deras intresse att göra det, men självklart kan vi utöva tillsyn om det skulle behövas, säger Titti Norlin.

Just nu pågår också arbetet med nätkod för cybersäkerhet inom Europas elenergisektor. Den innebär sektorsspecifika regler för cybersäkerhetsaspekter av gränsöverskridande elflöden och arbetet leds av ACER som samlar EU:s energitillsynsmyndigheter.

– En incident i Tyskland kan påverka driften av det europeiska elsystemet och få konsekvenser även för Sverige. EU har förstått att man måste uppnå en basnivå för nätsäkerheten och har därför initierat det här arbetet, säger Anders Åhlgren, CISO (Chief Information Security Officer) på Jönköping Energi och medlem i den arbetsgrupp som tillsammans med ACER arbetar med Nätverkskoden.

ACER presenterade sina riktlinjer för nätkoden i slutet av juli och målsättningen är att den ska förhandlas under hösten för att implementeras 2022. Det är dessutom en delegerad akt till skillnad från NIS-direktivet, vilket betyder att den har företräde gentemot nationell lagstiftning.

Kristina Blomqvist, som arbetar med cybersäkerhetsfrågor på Vattenfall och ingår i arbetsgruppen för nätkoden, menar att det är lätt att tro att nätkoden bara skulle gälla elnätsföretag men den spiller också över mot elproduktionsbolag och marknadsaktörer.

– Eftersom nätkoden är mer specifik har den företräde före generell lagstiftning om den täcker samma område som den generella och NIS är på många sätt en generell lagstiftning. Detta bäddar för oklarheter, konstaterar hon.

Anders Åhlgren påpekar att det därför är av största vikt att arbetet med nätkoden synkas med NIS 2.0.

– Vi får inte hamna i en situation där aktörerna får ägna mer tid åt att förstå vad som gäller än på att förbättra cybersäkerheten. Redan idag sitter vi i Energiföretagens säkerhetsgrupp och undrar vad som gäller – NIS-direktivet eller den nationella säkerhetsskyddstiftningen.

Många nya säkerhetsinitiativ på gångI december 2020 presenterade EU riktlinjerna för en revidering av NIS-direktivet (NIS 2.0) Här ingår CER-direktivet som är ett särskilt direktiv för samhällskritiska enheters operationella funktion. Direktiven förhandlas just nu.

EU:s samlade tillsynsmyndigheter för energisektorn, ACER, presenterade i juli sina riktlinjer för nätkoden för cybersäkerhet. Den tar sikte på cybersäkerhet kopplade till gränsöverskridande elflöden och ska bli lag 2022.I juli presenterades slutbetänkandet för cybersäkerhetsutredningen, ”Sveriges säkerhet, behov av starkare skydd för nätverks- och informationssystem.” Den bereds nu av Regeringskansliet.

Infrastrukturdepartementet uppger att man är medveten om problemet och departementets presssekreterare skriver i ett mejl att den kommande nätkoden om cybersäkerhet kommer behöva förhålla sig till NIS-direktivet, men utgångspunkten är att de inte ska överlappa.

Emma Johansson på Energiföretagen menar att det finns stora problem med hur de nya NIS-direktiven och nätkoden idag är utformade. Bland annat föreslås en avgränsning för storleken på företag och organisationer på 50 anställda och en omsättning på tio miljoner euro.

– I Sverige har vi cirka 160 elnätsföretag och de flesta har färre än 50 anställda och skulle inte omfattas. Vi menar att alla som bedriver en kritisk infrastrukturverksamhet ska ha en lägsta nivå för cybersäkerhet. Vi tror att det är oerhört viktigt att de nationella myndigheternas ansvar och roll förstärks och inte utarmas till fördel för EU, konstaterar hon.

Anders Åhlgren pekar på risken med att utesluta de små aktörerna:

– Om jag var en kvalificerad angripare skulle jag ge mig på dem. Om man lyckas slå ut elförsörjningen i till exempel 15 mindre kommuner är det inte bara en katastrof utan också en möjlighet för en angripare att samtidigt utöva påtryckning på exempelvis vår regering.

I både arbetet med NIS 2.0 och nätkoden föreslår man också att företag och organisationer ska rapportera olika sårbarheter, incidenter och känsliga tillgångar kopplade till näten till ett centralt EU-register.

– Detta kan strida mot den svenska säkerhetsskyddslagstiftningen. Vi får inte rapportera säkerhetsklassade uppgifter hur som helst. I värsta fall kan det också innebära att det upprättas två register som man måste rapportera till. Att skapa gemensamma register innebär ju i sig själv en säkerhetsrisk. Jag är förvånad att det inte finns en större debatt om dessa kommande krav, säger Anders Åhlgren.

Det växande hotet mot cybersäkerheten och de lagförslag som är på gång är en utmaning för energibranschen, konstaterar Emma Johansson. Man kommer att behöva förändra organisationer och göra investeringar, men samtidigt tror hon att företag och organisationer är redo att anta den.

– På samma sätt som vi ligger långt fram i digitaliseringen av våra system är jag övertygad om att den svenska energibranschen kan ställa om och öka medvetenheten om cybersäkerhet och vidta rätt åtgärder. I det sammanhanget tycker jag att det är bra att ribban höjs i och med de nya direktiven och lagförslagen.

5 tips från säkerhetsexperten Jonas LejonMan ska vara medveten om att det går att ta sig in i alla it-system – det som är avgörande är hur snabbt intrång kan upptäckas och oskadliggöras, menar säkerhetsexperten Jonas Lejon, på företaget Triop. Här ger han fem tips:1. Håll koll på användare, mjukvaror och anslutningar.2. Följ upp säkerheten löpande genom automatiska och manuella säkerhetskontroller.3. Tänk igenom olika worst-case-scenarion och hur ni skulle hantera dessa. Öva.4. Genomför en omvärldsbevakning.5. Stäng av och stäng ner sådant som inte används.

Martin Berg